Dans cet article je vais démystifier Wireshark à travers un cas concret : l’analyse de l’option DHCP 125.

Ce cas d’usage, abordé plus en détail dans un autre article, sert ici de support pour illustrer une méthode simple de capture et de lecture de paquets DHCP avec Wireshark.

Les admins réseau perçoivent souvent Wireshark comme un outil complexe, réservé aux analyses bas niveau.

Quand on identifie clairement un problème, on utilise Wireshark simplement, rapidement et avec une vraie efficacité.

Pourquoi utiliser Wireshark

Wireshark te montre ce que les machines se disent sur le réseau, sans interprétation.

En pratique, tu cherches juste :

- qui envoie,

- quoi,

- et la réponse.

Pour le DHCP, ça permet de vérifier immédiatement si une option (comme l’option 125) est bien envoyée et correctement renseignée.

Préparer la capture (simplement)

- Télécharge et installe Wireshark

- Ouvre Wireshark

- Choisis l’interface utilisée par le client (Ethernet ou Wi-Fi)

- Démarre la capture sans filtre

Ne cherche pas à être malin ici.

On filtrera après.

Générer du trafic DHCP

Wireshark va capturer plein de paquets, même sans rien faire.

Le problème n’est pas de “voir quelque chose”, c’est de voir du DHCP (dans le cas présent).

Si tu ne provoques pas un échange DHCP, tu risques de ne pas avoir de paquets DHCP récents à analyser (Discover/Offer/Request/ACK).

Pour en générer :

- désactiver / réactiver l’interface réseau

- renouveler l’adresse IP (ipconfig /renew pour ceux qui savent)

- redémarrer l’équipement concerné (comme sa box TV Orange)

Attends quelques secondes, puis passe au filtre d’affichage.

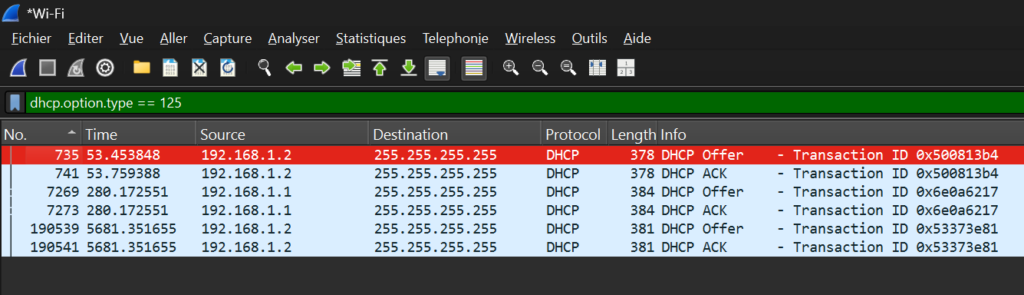

Filtrer pour voir clair

Dans la barre de filtre, commence simple :

dhcpTu ne vois maintenant que les échanges DHCP.

Déjà, le chaos disparaît.

Ensuite, cible exactement ce que tu cherches :

dhcp.option.type == 125

Résultat attendu :

- très peu de paquets

- uniquement ceux qui contiennent l’option DHCP 125

Si tu arrives à cet écran, tu as déjà gagné.

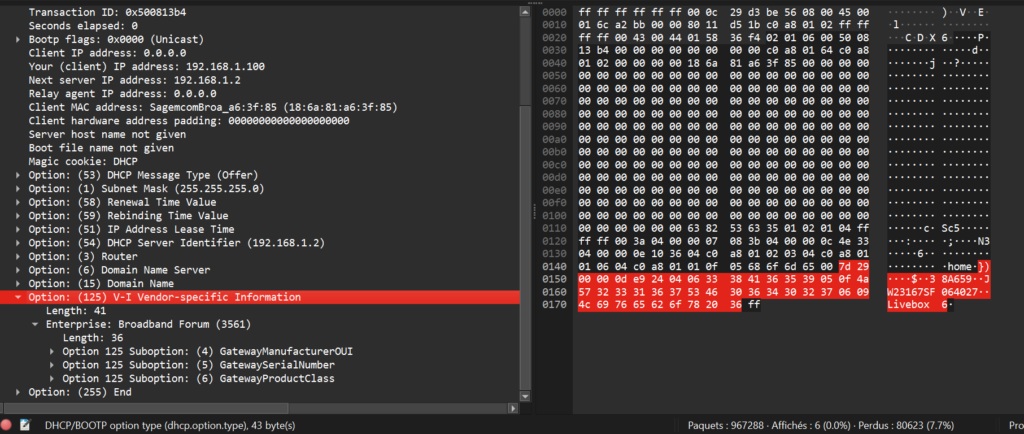

Lire l’option DHCP 125

Sélectionne un paquet DHCP (Offer ou ACK).

Dans le panneau de détails :

- développe Dynamic Host Configuration Protocol

- puis Option (125) Vendor-specific Information

Wireshark fait le travail :

- Enterprise ID

- sous-options

- valeurs décodées

Tu n’as pas besoin de lire l’hexadécimal.

Ignore-le.

Ce que tu peux conclure immédiatement

À ce stade, il n’y a plus de débat :

- l’option 125 est là ou elle ne l’est pas

- elle est envoyée par le serveur ou non

- son contenu correspond ou non à ce qui est attendu

Ce ne sont plus des hypothèses, ce sont des faits observables.

Ce que montre réellement ce cas d’usage

Cet article ne décrit pas l’option DHCP. C’est un article qui montre que :

- Wireshark n’est pas compliqué

- un objectif clair suffit

- deux filtres bien choisis rendent l’outil lisible

Tu n’as pas appris Wireshark.

Tu as appris comment t’en servir sans perdre ton temps.

Conclusion

J’ai diagnostiqué puis corrigé l’erreur G03 (détaillée dans cet article) lors de la mise en service de ma Livebox 7 : j’ai capturé l’échange DHCP, filtré l’option 125 et vérifié ce que le serveur envoyait réellement

La même approche s’applique à d’autres problèmes: DNS (requête/réponse), DHCP (options manquantes), passerelle incohérente, MTU et fragmentation, ou handshake TLS bancal.

J’espère t’avoir aidé a démystifier Wireshark. Il n’est pas compliqué, il est juste bruyant. Avec un objectif clair et un filtre d’affichage, tu passes du chaos à une réponse factuelle en quelques minutes.